Variant1による影響の範囲

Variant1を使って,たとえばカーネルのメモリ範囲の内容を推定するには,カーネルのメモリ空間で動作する

プログラムが必要になる。つまり,Variant1だけを使ってユーザープログラムからカーネルのメモリ範囲内に

あるデータを読み出すことはできない。なので,Variant1の脆弱性だけに起因する問題がそうそう簡単に生じることはない。

ただ,残念ながらというかなんというか,WindowsやLinuxといった現在の高機能なOSでは,ユーザー権限で

安全にカーネルプログラムを実行する,一種のプラグインのような仕組みがあったりする。

そういったプラグインからVariant1を利用することで,本来なら許されていないカーネルのメモリ範囲を

読み出すことは可能で,これは大きな問題になると考えられる。

Variant2による影響の範囲

カーネルや他のプロセス,あるいは仮想マシンの下で動く仮想環境のメモリをVariant2から推定し,

攻撃を行うには,Variant1と同じく,カーネルのプラグインのような仕組みを使う必要がある。

そのため,Variant1と同じく,Variant2だけを使った攻撃が簡単にできてしまうということはない。

ただし,Variant1と2を組み合わせて応用することで,JavaScriptなどからカーネルを攻撃する方法が開発されている。

ブラウザからの攻撃が可能になる恐れがあるため,脅威度自体は高いと言っていいだろう。

Variant3による影響の範囲

Variant3はユーザープログラムのレベルでアクセスが許可されていないメモリ領域にアクセスできる可能性を

秘めているため,Variant1およびVariant2に比べて脅威度がより高い。

実際,Googleのセキュリティチームは,「Mozilla Firefox」ブラウザのパスワードマネージャを,Variant3の手法を

応用することでリークさせることができたと主張していたりもする。

http://www.4gamer.net/games/999/G999902/20180105085/

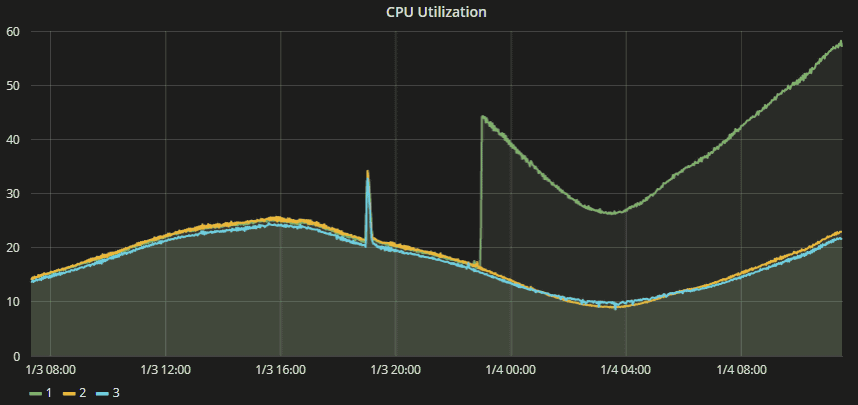

CPU Utilization = CPU使用率

CPU Utilization = CPU使用率  Utilization = CPU使用率

Utilization = CPU使用率